Аудит информационной безопасности: цели, методы и средства, пример. аудит информационной безопасности банка

Содержание:

- Литература

- Из каких этапов состоит аудит безопасности

- Составляющие внутреннего аудита

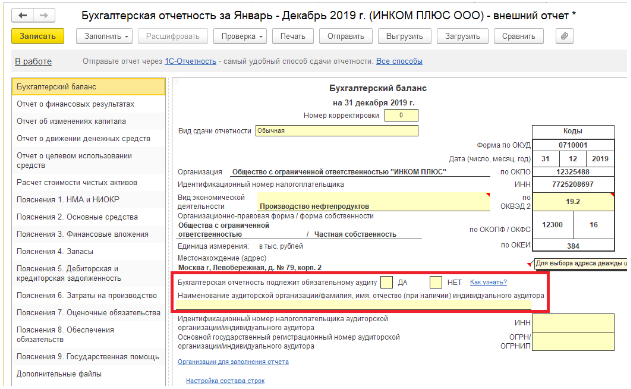

- Документарный ИТ-аудит

- Порядок проведения аудита пожарной безопасности

- Выявление структуры ИС

- Формы аудита

- Рисунок 1: Основные этапы работ при проведении аудита безопасности

- Как мы работаем

- Что входит в состав услуги

- Для кого подходит

- Основные преимущества

- Почему ITGLOBAL.COM

- Связанные решения

- Результаты аудита безопасности

- Получение данных

- Цель

- Зарубежныеподходы к аудиту и сертификации

- Преимущества комплексного аудита информационной безопасности

- Методика и средства проведения аудита

- Заключение

Литература

1. Hill S. The IT security answer. – Logica views, issue 4, London, 1999.

2. Симонов С. Анализ рисков, управление рисками. – JetInfo, 1999, 1.

3. Code of practice for Information security management. – British Standard BS7799: 1995.

4. Information security management. Part 2. Specification for information security management systems. – British Standard BS7799, Part 2, 1998.

5. Standards for Information Systems Auditing. – ISACA Standards, 1998.

6. Standards for Information Systems Control Professionals. – ISACA Standards, 1998. 7.CodeofProfessionalEthicsforInformation Systems Control Professionals. – ISACA Guidelines, 1998.

8. IS Auditing Guideline: Corporate Governance of Information Systems. – ISACA Guidelines, 1998.

9. IS Auditing Guideline: Planning the IS Audit. – ISACA Guidelines, 1998.

10. IS Auditing Guideline: Using the Work of Other Auditors and Experts. – ISACA Guidelines, 1998.

11. IS Auditing Guideline: Audit Evidence Requirement. – ISACA Guidelines, 1998.

12. IS Auditing Guideline: Report Content and Form. – ISACA Guidelines, 1998.

13. IS Auditing Guideline: Use of Computer-Assisted Audit Techniques. – ISACA Guidelines, 1998.

14. IS Auditing Guideline: Audit Charter. – ISACA Guidelines, 1998.

15. ISAuditingGuideline:MaterialityConceptsforAuditing Information Systems. – ISACA Guidelines, 1998. 16. IS Auditing Guideline: Outsourcing of IS Activities to Other Organisations. – ISACA Guidelines, 1998.

17. IS Auditing Guideline: Audit Documentation. – ISACA Guidelines, 1998.

18. IS Auditing Guideline: Audit Sampling. – ISACA Guidelines, 1998.

19. IS Auditing Guideline: Due Professional Care. – ISACA Guidelines, 1998.

20. IS Auditing Guideline: Effect of Pervasive IS Controls. – ISACA Guidelines, 1998.

21. Model Curricula for Information Systems Auditing at the Undergraduate and Graduate Level. – ISACA, 1998. 22. CobiT: Executive Summary. – ISACA, 2nd Edition, 1998.

23. CobiT:Framework.–ISACA,2ndEdition,1998. 24. CobiT:ControlObjectives.–ISACA,2ndEdition, 1998.

25. Guidefordevelopingsecurityplansforinformation technology systems. – NIST Special Publication 80018. 1998.

26. Information Technology Security Training Requirements: A role and Performance-Based Model. – NIST Special Publication 800-16, 1998.

27. GuidetoBS7799riskassessmentandriskmanagement. – DISC PD 3002, 1998.

28. GuidetoBS7799auditing.–DISCPD3004,1998. 29. Preparing for BS 7799 certification. – DISC PD 3001, 1998.

30. GuideontheselectionofBS7799controls.–DISC PD 3005, 1999.

31. О сертификации продукции и услуг. – Закон РФ от 10.06.93 N 5151-1.

32. О сертификации средств защиты информации. – Постановление правительства РФ от 26.06.95 N 608. 33. Система сертификации средств криптографической защиты информации (Система сертификации СКЗИ). – Москва, 1993.

34. Положение о сертификации средств защиты информации по требованиям безопасности информации (с дополнениями в соответствии с постановлением Правительства Российской Федерации от 26 июня 1995 г. No608 «О сертификации средств защиты информации»). – Гостехкомиссия России, Москва, 1996.

35. Положение по аттестации объектов информатизации по требованиям безопасности информации. – Гостехкомиссия России, Москва, 1994.

36. Положение об аккредитации органов по аттестованию объектов информатики, испытательных центров и органов по сертификации продукции по требованиям безопасности информации. – Гостехкомиссия России, Москва, 1994.

37. Положение об аккредитации испытательных лабораторий и органов по сертификации средств защиты информации по требованиям безопасности информации. – Гостехкомиссия России, Москва, 1994. 38. Перечень средств защиты информации, подлежащих сертификации в Системе сертификации Гостехкомиссии России. – Гостехкомиссия России, Москва, 1995.

39. АттестационныеиспытанияАСпотребованиям безопасности информации. Типовая методика испытаний объектов информатики по требованиям безопасности информации (Аттестация АС). – Гостехкомиссия России, Москва, 1995.

40. Типовое положение об органе по аттестации объектов информатизации по требованиям безопасности информации. – Гостехкомиссия России, Москва, 1994.

41. Положениеогосударственномлицензировании деятельности в области защиты информации. – Гостехкомиссия России, ФАПСИ, Москва, 1997.

42. ГостехкомиссияРоссии.Руководящийдокумент. Автоматизированные системы. Защита от несанкционированного доступа к информации. Классификация автоматизированных систем и требования по защите информации. – Москва, 1992.

Из каких этапов состоит аудит безопасности

В первую очередь нужно определить цель аудита: зачем он проводится, какой результат должен быть получен, и как он будет использоваться. Уже после этого разрабатывается конкретная программа, в которой описываются все шаги, которые будут предприняты. Эксперты отмечают, что она должна быть максимально понятной и прозрачной для всех участников процесса. Также в ней должен быть план-график самого аудита и план проведения интервью. Этой частью лучше не пренебрегать: специалисты должны определить, с кем они будут общаться и на какие темы.

| «Далее процесс можно разделить на три основные части: сбор информации, ее анализ и документирование, — объясняет Павел Волчков. — На выходе заказчик получает аналитические выводы о текущем состоянии информационной безопасности в выбранном разрезе и рекомендации по повышению уровня защищенности». |

Что дает аудит ИБ заказчикам: пример дорожной карты на год

При этом в зависимости от цели аудита может быть использован самый разнообразный инструментарий. Это и средства инвентаризации элементов ИТ-инфраструктуры, и сканеры уязвимостей, и отдельные самописные инструменты, автоматизирующие те или иные проверки, и, конечно, вендорское ПО для диагностики состояния конкретной технологии. Некоторые виды аудита, например, анализ кода, точно невозможны без специальных инструментов.

Составляющие внутреннего аудита

Для начала нужно определиться с отношением к процессу. Внутренний аудит — это отдельная сложная задача, которую должен выполнять собственный отдел информационной безопасности компании или же ИТ-департамент.

Аудит ИБ

узнать больше

Чтобы аудит проходил эффективно, его необходимо формализовать, создав внутренний документ, детально описывающий процесс. Отметим основные пункты такого документа.

Перечень потенциально уязвимых мест, которые будут проверяться. Сетевые правила доступа, настройки операционных систем, используемые средства защиты информации, защищенность помещений с оборудованием и другое.

Методы проверки. Среди них могут быть тестирование на проникновение, оценка осведомленности сотрудников в вопросах ИБ и другое. Что касается конкретных действий при аудите, то они во многом перекликаются с действиями потенциального злоумышленника, только без причинения реального вреда. Это сканирование портов, поиск уязвимостей в сетевых службах и старых версиях ПО, социальная инженерия и многое другое.

Содержание итоговых отчетов. Отдельно нужно прописать требование, чтобы в отчетах подробно описывались все недостатки и тонкие места ИТ-инфраструктуры. Среди обязательных элементов отчета должны быть: подробное документирование состояния ИТ-инфраструктуры на момент аудита, анализ развития нагрузки на сеть и предложения по оптимизации оборудования, ПО и сервисов.

Расписание с точными датами

Внутренний аудит информационной безопасности должен быть важной частью постоянной работы. Для этого нужно составить точное расписание всех действий (включая подготовку отчетов) как минимум, на год вперед.

Документарный ИТ-аудит

Это проверка нормативного обеспечения ИТ-блока компании

документами

,

записями

, данными; оценка степени формализации деятельности ИТ-блока компании.

Частой проблемой компаний является низкое качество нормативной базы, согласно которой и должны осуществляться все действия персонала. Если конкретные процедуры и правила документированы недостаточно ясно или вообще не регламентированы, персоналу приходится поступать по своему разумению. Такой подход вносит хаос в организационную среду и чреват столкновением субъективных интересов.

Документарный аудит нормативной базы ИТ-блока позволяет находить многие недоработки на предварительной стадии технологических и управленческих процессов

Порядок проведения аудита пожарной безопасности

Процесс независимой оценки пожарных рисков описан в Постановлении № 304. Для начала проверки заключается договор с экспертной организацией, передается оговоренный комплект документов. По согласованию с заказчиком определяются сроки проведения проверок, порядок допуска экспертов на объекты и предприятие, цена пожарного аудита. Аудит пожарной безопасности ООО Смарт Вэй станет гарантией, что ваш объект соответствует всем нормам защиты.

Изучение документов в сфере пожарной безопасности

Обязательной стадией, который включает пожарный аудит в Москве, является изучение внутренней документации заказчика. В этот перечень может входить:

- конструкторская, проектная, техническая и эксплуатационная документация на объект, оборудование, системы, механизмы;

- схемы планировки, эвакуации, мест размещения средств пожаротушения и индивидуальной защиты;

- приказы, должностные инструкции на ответственных лиц, руководства, регламенты;

- документы об инструктажах персонала и руководства, о повышении квалификации, об обучении сотрудников по нормам ПБ.

Для оборудования и средств, которые должны проходить периодическую поверку, будут изучаться паспорта, договоры, пломбы, наклейки. Аудит пожарной безопасности ООО Смарт Вэй всегда осуществляется только с аттестованным и сертифицированным оборудованием.

Пожарно-техническое обследование объекта и предприятия

Выездная проверка проводится непосредственно на объекте или предприятии. Соответственно, цена пожарного аудита будет выше, если объект защиты располагается далеко за городов, в труднодоступной местности. Специалисты изучают:

- фактическое состояние конструкций – дверей, эвакуационных выходов, мест складирования горючих материалов, пожарных лестниц;

- работоспособность систем оповещения, пожаротушения, вентиляции, тревожных кнопок, других средств защиты и предупреждения;

- надлежащие огнезащитные характеристики отделочных и строительных материалов, электропроводки, кабелей и сетей;

- фактическое наличие средств пожаротушения и индивидуальной защиты (из расчета по количеству персонала и посетителей).

В ходе обследований составляются акты с указанием всех замечаний и нарушений. Многие недостатки можно устранить сразу в ходе аудита. Например, при выявлении преград на путях эвакуации может оказаться достаточно убрать препятствия. В этом случае нарушение не попадет в итоговое заключение.

При мероприятиях пожарной безопасности проверяется работоспособность гидрантов

Расчеты, испытания, исследования

Необходимость проведения дополнительных проверок определяется планом аудита, особенностями деятельности предприятия, выявленными замечаниями. В зависимости от показателей защиты, цена пожарного аудита может включать:

- испытания работоспособности оборудования (например, системы оповещения);

- расчеты пожарных рисков, иных показателей;

- экспертизы (например, для определения состава строительных и отделочных материалов, их показателей горючести и воспламеняемости).

По результатам таких проверок оформляются протоколы, экспертные заключения, акты, расчеты. Итоги испытаний, экспертиз и расчетов будут применяться при подготовке заключения. Отметим, что пожарный аудит в Москве позволит избежать плановых проверок МЧС, если вы закажете заключение НОР.

Выявление структуры ИС

Для корректных выводов аудитор должен располагать максимально полным представлением об особенностях внедренной на предприятии информационной системы. Нужно знать, каковы механизмы безопасности, как они распределены в системе по уровням. Для этого выясняют:

- наличие и особенности компонентов используемой системы;

- функции компонентов;

- графичность;

- входы;

- взаимодействие с различными объектами (внешнее, внутреннее) и протоколы, каналы для этого;

- платформы, примененные для системы.

Пользу принесут схемы:

- структурная;

- потоков данных.

Структуры:

- технических средств;

- ПО;

- информационного обеспечения;

- структурных компонентов.

На практике многие из документов готовят непосредственно при проведении проверки. Анализировать информацию можно лишь при сборе максимального объема информации.

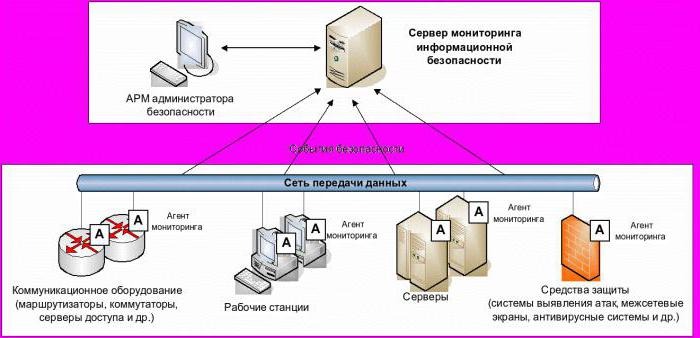

Формы аудита

Активный аудит предполагает оценку системы, на которую смотрит потенциальный хакер. Именно его точку зрения «примеряют» на себя аудиторы — изучают сетевую защиту, для чего применяют специализированное ПО и уникальные методики. Обязателен и внутренний аудит, проводимый также с точки зрения предполагаемого преступника, желающего украсть данные или нарушить работу системы.

При экспертном аудите проверяют, насколько соответствует внедренная система идеальной. При выявлении соответствия стандартам за основу берут абстрактное описание стандартов, с которыми сравнивают имеющийся объект.

Рисунок 1: Основные этапы работ при проведении аудита безопасности

На первом этапе совместно с Заказчиком разрабатывается регламент, устанавливающий состав и порядок проведения работ. Основная задача регламента заключается в определении границ, в рамках которых будет проведено обследование. Регламент является тем документом, который позволяет избежать взаимных претензий по завершению аудита, поскольку чётко определяет обязанности сторон. Как правило, регламент содержит следующую основную информацию:

- состав рабочих групп от Исполнителя и Заказчика, участвующих в процессе проведения аудита;

- перечень информации, которая будет предоставлена Исполнителю для проведения аудита;

- список и местоположение объектов Заказчика, подлежащих аудиту;

- перечень ресурсов, которые рассматриваются в качестве объектов защиты (информационные ресурсы, программные ресурсы, физические ресурсы и т.д.);

- модель угроз информационной безопасности, на основе которой проводится аудит;

- категории пользователей, которые рассматриваются в качестве потенциальных нарушителей;

- порядок и время проведения инструментального обследования автоматизированной системы Заказчика.

На втором этапе, в соответствии с согласованным регламентом, осуществляется сбор исходной информации. Методы сбора информации включают интервьюирование сотрудников Заказчика, заполнение опросных листов, анализ предоставленной организационно-распорядительной и технической документации, использование специализированных инструментальных средств.

Третий этап работ предполагает проведение анализа собранной информации с целью оценки текущего уровня защищённости АС Заказчика. По результатам проведённого анализа на четвёртом этапе проводится разработка рекомендаций по повышению уровня защищённости АС от угроз информационной безопасности.

Ниже в более подробном варианте рассмотрены этапы аудита, связанные со сбором информации, её анализом и разработкой рекомендаций по повышению уровня защиты АС.

Как мы работаем

-

- Проводим консультации по улучшению

- Делимся личным опытом

- Вникаем в проблемы клиента и вырабатываем оптимальные варианты их решения

- Подготавливаем и предоставляем отчет, описывающий текущую ситуацию и наши рекомендации по улучшению

Что входит в состав услуги

Проверка инфраструктуры

Обследование состояния IT-инфраструктуры в целом и отдельного оборудования, анализ технологических процессов, обслуживания и резервирования, оценка работы IT-специалистов и, при необходимости, их квалификации в области обеспечения ИБ

Проверка систем безопасности

Анализ уровня защищенности: конфиденциальность финансовых и других критических данных, политики доступа к ним, процессов по обеспечению ИБ, работа со средствами защиты информации, работа с уязвимостями и инцидентами, безопасность сетевой инфраструктуры, информированность сотрудников о внутренних правилах безопасности

Поиск лучшего решения

Выбор оптимального способа повышения уровня ИБ с учетом ограничений организации — технических возможностей, бюджета, сроков и т.д.

Отчет

Подробный отчет о проведенном аудите информационной безопасности с описанием найденных несоответствий

Для кого подходит

Компаний, желающих избежать финансовых и репутационных потерь

Компаний, желающих обеспечить самоконтроль

Компаний у которых возникали инциденты информационной безопасности

Основные преимущества

Проведение аудита по информационной безопасности помогает оценить текущий уровень обеспечения ИБ, а выполнение рекомендаций, предложенных экспертами ITGLOBAL.COM – повысить защищенность инфраструктуры клиента. Используя услугу аудита ИБ, клиент получает следующие преимущества:

Мы делаем комплексную независимую оценку уровня защищенности IT-инфраструктуры

На выходе клиент получает рекомендации по ее улучшению от специалистов с высоким уровнем квалификации и многолетним опытом в профильной сфере.

Выполнив наши рекомендации по итогам аудита, клиент оптимизирует IT-инфраструктуру и связанные служебные процессы в соответствии с актуальными отраслевым требованиями ИБ, повышает качество внутреннего контроля.

Аудит от ITGLOBAL.COM помогает повысить конфиденциальность коммерческой и другой важной информации, защититься от несанкционированного доступа и вирусной опасности, уменьшить человеческий фактор в критических аспектах IT, укрепить безопасность на всех уровнях: приложения, ОС, физическая, виртуальная, сетевая инфраструктура и т.д.

Проведение аудита информационной безопасности позволяет избежать необязательных затрат на IT и ИБ, поскольку содержит только адекватные рекомендации. Кроме того, он снижает вероятность репутационных потерь, связанных с низким уровнем обеспечения ИБ, что актуально для любого бизнеса, от банков до отраслевых предприятий.

Почему ITGLOBAL.COM

К оценке соответствия подходим не только с формальной точки зрения, но и с учетом здравого смысла и лучших мировых практик

Подтверждённый многолетний опыт работы в сфере аудиторской деятельности и защиты информационных систем

Неоднократное прохождение аудита по стандарту безопасности данных индустрии платёжных карт PCI DSS

Многолетний опыт в сфере информационной безопасности

Связанные решения

Оценка соответствия 382-П

audit

Оценка текущего состояния безопасности информационных систем в рамках Положения Банка России 382-П

Подробнее

Проверка соответствия ИТ-инфраструктуры новым требованиям Банка России к безопасности денежных переводов

Подробнее

Результаты аудита безопасности

На последнем этапе проведения аудита информационной безопасности разрабатываются рекомендации по совершенствованию организационно-технического обеспечения предприятия. Такие рекомендации могут включать в себя следующие типы действий, направленных на минимизацию выявленных рисков:

- уменьшение риска за счёт использования дополнительных организационных и технических средств защиты, позволяющих снизить вероятность проведения атаки или уменьшить возможный ущерб от неё. Так, например, установка межсетевых экранов в точке подключения АС к сети Интернет позволяет существенно снизить вероятность проведения успешной атаки на общедоступные информационные ресурсы АС, такие как Web-серверы, почтовые серверы и т.д.;

- уклонение от риска путём изменения архитектуры или схемы информационных потоков АС, что позволяет исключить возможность проведения той или иной атаки. Так, например, физическое отключение от сети Интернет сегмента АС, в котором обрабатывается конфиденциальная информация, позволяет исключить атаки на конфиденциальную информацию из этой сети;

- изменение характера риска в результате принятия мер по страхованию. В качестве примеров такого изменения характера риска можно привести страхование оборудования АС от пожара или страхование информационных ресурсов от возможного нарушения их конфиденциальности, целостности или доступности. В настоящее время российских компаний уже предлагают услуги по страхованию информационных рисков;

- принятие риска в том случае, если он уменьшен до того уровня, на котором он не представляет опасности для АС.

Как правило, разработанные рекомендации направлены не на полное устранение всех выявленных рисков, а лишь на их уменьшение до приемлемого остаточного уровня. При выборе мер по повышению уровня защиты АС учитывается одно принципиальное ограничение – стоимость их реализации не должна превышать стоимость защищаемых информационных ресурсов.

В завершении процедуры аудита его результаты оформляются в виде отчётного документа, который предоставляется Заказчику. В общем случае этот документ состоит из следующих основных разделов:

- описание границ, в рамках которых был проведён аудит безопасности;

- описание структуры АС Заказчика;

- методы и средства, которые использовались в процессе проведения аудита;

- описание выявленных уязвимостей и недостатков, включая уровень их риска;

- рекомендации по совершенствованию комплексной системы обеспечения информационной безопасности;

- предложения по плану реализации первоочередных мер, направленных на минимизацию выявленных рисков.

Получение данных

При проведении проверки безопасности стандарты аудита информационных систем таковы, что этап сбора информации оказывается наиболее продолжительным, трудоемким. Как правило, ИС не имеет документации к ней, а аудитор вынужден плотно работать с многочисленными коллегами.

Чтобы сделанные выводы оказались компетентными, аудитор должен получить максимум данных. О том, как организована информационная система, как она функционирует и в каком состоянии находится, аудитор узнает из организационной, распорядительной, технической документации, в ходе самостоятельного исследования и применения специализированного ПО.

Документы, необходимые в работе аудитора:

- организационная структура отделов, обслуживающих ИС;

- организационная структура всех пользователей.

Аудитор интервьюирует работников, выявляя:

- провайдера;

- владельца данных;

- пользователя данных.

Для этого нужно знать:

- основные виды приложений ИС;

- число, виды пользователей;

- услуги, предоставляемые пользователям.

Если в фирме есть документы на ИС из перечисленного ниже списка, обязательно нужно предоставить их аудитору:

- описание технических методологий;

- описание методик автоматизации функций;

- функциональные схемы;

- рабочие, проектные документы.

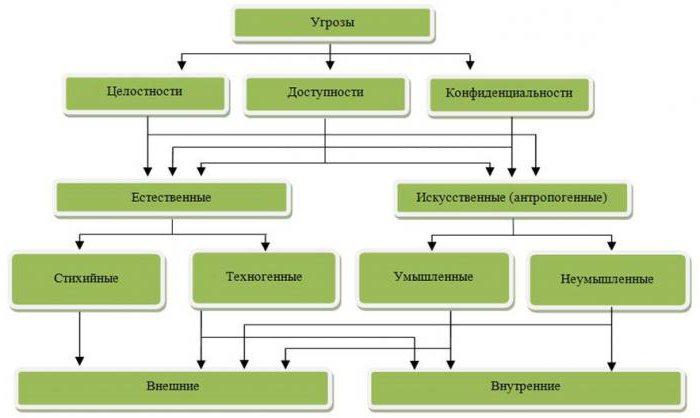

Цель

ИТ-аудит отличается от аудита финансовой отчетности . В то время как цель финансового аудита состоит в том, чтобы оценить, достоверно ли во всех существенных отношениях финансовая отчетность отражает финансовое положение, результаты операций и движение денежных средств организации в соответствии со стандартной практикой бухгалтерского учета , целью ИТ-аудита является оценка состояния системы. структура и эффективность внутреннего контроля. Сюда входят, помимо прочего, протоколы эффективности и безопасности, процессы разработки, а также управление или надзор за ИТ. Установка элементов управления необходима, но недостаточна для обеспечения надлежащей безопасности. Люди, ответственные за безопасность, должны учитывать, установлены ли средства управления должным образом, являются ли они эффективными, и если да, то какие действия можно предпринять для предотвращения нарушений в будущем. На эти запросы должны отвечать независимые и беспристрастные наблюдатели. Эти наблюдатели выполняют задачу аудита информационных систем. В среде информационных систем (ИС) аудит — это проверка информационных систем, их входов, выходов и обработки.

Основные функции ИТ-аудита — оценить системы, которые используются для защиты информации организации. В частности, аудит информационных технологий используется для оценки способности организации защищать свои информационные активы и надлежащим образом передавать информацию уполномоченным сторонам. ИТ-аудит направлен на оценку следующего:

Будут ли компьютерные системы организации доступны для бизнеса в любое время, когда это необходимо? (известная как доступность) Будет ли информация в системах раскрыта только авторизованным пользователям? (известный как безопасность и конфиденциальность) Всегда ли информация, предоставляемая системой, будет точной, надежной и своевременной? (измеряет целостность) Таким образом, аудит надеется оценить риск для ценного актива компании (ее информации) и установить методы минимизации этих рисков.

Зарубежныеподходы к аудиту и сертификации

2.1. Аудиторы в ожидании бума сертификации подсистем ИБ

Некоторые специалисты предсказывают наступление в скором времени бума добровольной сертификации, полагая, что это позволит резко улучшить положение в области ИБ работающих систем.

Основанием для такого вывода являются данные, представленные на рис. 6. Британский стандарт со спецификациями системы управления ИБ , являющийся основой для проведения аудита ИБ, вышел в 1998 году, рис. 6 отражает положение дел в 1999 году (по данным Британского института стандартов (BSI)). Всего за год существования стандарта и, соответственно, начала действия системы сертификации на его основе, около 3% фирм уже прошли сертификацию, около трети имеют твердые планы сделать это в ближайшее время и находятся на различных стадиях подготовки к сертификации. Более трети собирает дополнительную информацию, рассматривает такую возможность. Сознательно не собираются проводить сертификацию только 21% фирм.

Преимущества комплексного аудита информационной безопасности

Такая проверка позволяет получить самую полную и разностороннюю оценку степени защищенности информационной системы, локализовать присутствующие проблемы и разработать оптимальную программу организации системы информационной безопасности (ИБ) в организации. В нее входит анализ механизмов безопасности на организационном уровне, политики безопасности и организационно-распорядительного регламента, а также оценка их соответствия требованиям действующих норм и адекватности вероятным рискам.

В составе комплексного аудита ИТ безопасности присутствует активный аудит, подразумевающий осуществление инструментального анализа защищенности и заключающийся в сборе данных о корпоративной сети путем использования специализированных программных продуктов, во время которого проводится проверка уровня защищенности как внешнего периметра, так и внутренней ИТ структуры компании.

Этапы проведения комплексного аудита информационной безопасности:

- организационный и инструментарный;

- исследование уровня защиты ИС;

- определение степени соответствия ИБ стандартам и нормам.

А теперь рассмотрим данные этапы подробнее.

Проведение аудита ИТ безопасности подразумевает:

- определение наиболее важных для обеспечения работы бизнес-процессов компонентов и узлов ИС;

- исследование ИС и бизнес-процессов предприятия в качестве объектов защиты, осуществление анализа полученных данных и создание модели взаимодействия составляющих ИС, необходимых для обеспечения непрерывности бизнес-процессов;

- определение требований к действующей системе ИБ, анализ ее структуры, выполняемых функций и особенностей, оценка настроек используемых средств защиты, ОС сервера и телекоммуникационного оборудования;

- тестирование на предмет проникновения в информационную среду организации;

- проведение оценки рисков, обусловленных реализацией информационных угроз, направленных на самые важные активы компании;

- анализ действующей на предприятии системы обеспечения ИБ требованиям и создание заключения;

- формирование рекомендаций для повышения уровня ИБ в соответствии с определенными требованиями и предложений по минимизации информационных рисков.

Результат аудита ИТ безопасности — получение полной, независимой и объективной оценки текущей ситуации в данной сфере.

В комплексном аудите информационной безопасности объединены остальные виды диагностики ИБ, что помогает руководству аудируемой организации оценить ее состояние и предпринять соответствующие меры, если это необходимо.

В комплексный аудит ИБ входит:

- экспертный аудит

- проверка web-безопасности

- тест на проникновение

- аудит ИС

Состав и условия проводимых в процессе комплексного аудита работ должны быть заранее согласованы и утверждены руководителями компании-клиента. Конечно, аудит ИТ безопасности можно проводить и силами собственного ИТ отдела компании, но лучше привлечь к решению этой ответственной задачи внешних консультантов, например, сотрудников ALP Group. Ведь проведение проверки сотрудниками организации не всегда позволяет получить объективную и независимую оценку. Поэтому лучше доверить тестирование ИБ команде компании ALP, имеющей обширный опыт в данной сфере. В последние годы все больше организаций прибегают к услугам независимых консультантов по вопросам информационной защиты.

Методика и средства проведения аудита

Теперь несколько слов о том, как проходит проверка и какие этапы и средства она в себя включает.

Проведение аудита информационной безопасности состоит из нескольких основных этапов:

- инициирование процедуры проверки (четкое определение прав и обязанностей аудитора, подготовка аудитором плана проверки и его согласование с руководством, решение вопроса о границах проведения исследования, накладывание на сотрудников организации обязательства в помощи и своевременном предоставлении необходимой информации);

- сбор исходных данных (структура системы безопасности, распределение средств обеспечения безопасности, уровни функционирования системы безопасности, анализ методов получения и предоставления информации, определение каналов связи и взаимодействия ИС с другими структурами, иерархия пользователей компьютерных сетей, определение протоколов и т.д.);

- проведение комплексной или частичной проверки;

- анализ полученных данных (анализ рисков любого типа и соответствия стандартам);

- выдача рекомендаций по устранению возможных проблем;

- создание отчетной документации.

Первый этап является наиболее простым, поскольку его решение принимается исключительно между руководством предприятия и аудитором. Границы проведения анализа могут быть рассмотрены на общем собрании сотрудников или акционеров. Все это в большей степени относится к правовому полю.

Второй этап сбора исходных данных, будь то проведение внутреннего аудита информационной безопасности или внешней независимой аттестации, является наиболее ресурсоемким. Связано это с тем, что на этой стадии нужно не только изучить техническую документацию, касающуюся всего программно-аппаратного комплекса, но и провести узконаправленное интервьюирование сотрудников компании, причем в большинстве случаев даже с заполнением специальных опросных листов или анкет.

Что же касается технической документации, здесь важно получить данные о структуре ИС и приоритетных уровнях прав доступа к ней сотрудников, определить общесистемное и прикладное программное обеспечение (используемые операционные системы, приложения для ведения бизнеса, управления им и учета), а также установленные средства защиты софтверного и непрограммного типа (антивирусы, файрволлы и т.д.). Кроме того, сюда включается полная проверка сетей и провайдеров, предоставляющих услуги связи (организация сети, используемые протоколы для подключения, типы каналов связи, методы передачи и приема информационных потоков и многое другое)

Как уже понятно, это занимает достаточно много времени.

На следующем этапе определяются методы аудита информационной безопасности. Их различают три:

- анализ рисков (самая сложная методика, базирующаяся на определении аудитором возможности проникновения в ИС и нарушения ее целостности с применением всех возможных методов и средств);

- оценка соответствия стандартам и законодательным актам (наиболее простой и самый практичный метод, основанный на сравнении текущего состояния дел и требований международных стандартов и внутригосударственных документов в сфере информационной безопасности);

- комбинированный метод, объединяющий два первых.

После получения результатов проверки начинается их анализ. Средства аудита информационной безопасности, которые применяются для анализа, могут быть достаточно разнообразными. Все зависит от специфики деятельности предприятия, типа информации, используемого программного обеспечения, средств защиты и пр. Однако, как можно заметить по первой методике, аудитору, главным образом, придется опираться на собственный опыт.

А это означает только то, что он должен обладать соответствующей квалификацией в сфере информационных технологий и защиты данных. На основе такого анализа аудитор и рассчитывает возможные риски.

Заметьте, он должен разбираться не только в операционных системах или программах, используемых, например, для ведения бизнеса или бухгалтерского учета, но и четко понимать, каким образом злоумышленник может проникнуть в информационную систему с целью кражи, порчи и уничтожения данных, создания предпосылок для нарушений в работе компьютеров, распространения вирусов или вредоносного ПО.

Заключение

Методы управления ИБ интенсивно развиваются. Основные направления развития связаны с совершенствованием:

- методологии выбора и формализации целей в области безопасности;

- инструментария (методик) для построения подсистемы ИБ в соответствии с выбранными целями;

- технологий аудита, позволяющих объективно оценить положение дел в области ИБ.

Эти составляющие неразрывно связаны и должны соответствовать друг другу. Использование современных методов управления ИБ позволяет поддерживать режим ИБ, соответствующий любым корректно сформулированным целям. Обязательной составной частью таких методов является действенная система аудита ИБ.

До недавнего времени лишь сравнительно небольшая доля организаций добровольно проходила аудит ИБ. Сейчас положение меняется. Приведение подсистем ИБ в соответствие с требованиями современных стандартов и добровольная сертификация на соответствие этим требованиям рассматриваются большинством руководителей как основной путь улучшения положения дел в области безопасности.

В российских условиях рассмотренные стандарты также применимы, поскольку отличаются от соответствующих Российских РД в основном большей детализацией многих аспектов. Применимы и процедуры и методы проверки на соответствие этим требованиям.

Подчеркнем, что Гостехкомиссия России постоянно совершенствует нормативную базу информационной безопасности. Выпускаются новые Руководящие документы, изучается опыт зарубежных стран. Линия на гармонизацию национальных и международных стандартов, в том числе в области аудита безопасности информационных систем, представляется правильной и перспективной.